Para esto necesitaremos kali linux obviamente en una máquina virtual, podemos descargar la máquina virtual desde aquí : https://download3.vmware.com/software/wkst/file/VMware-workstation-full-12.0.0-2985596.exe

Y luego necesitaremos de la ISO de kali linux e instalar kali linux, aquí no explicaré como se instala, pero les dejo un tutorial de como hacerlo : https://www.youtube.com/watch?v=vhx6KkL4HDM < — Vídeo tutorial. Iso de kali linux, en este caso necesitaremos de la de 32 bits, creo que la de 64 bits tiene algunos errores. —-> https://www.kali.org/downloads/

Paso 1 : Descargar DVWA

Ahora sí, luego de instalar kali linux, entraremos en esta página para descargar el paquete de instalación de DVWA : https://codeload.github.com/RandomStorm/DVWA/zip/v1.0.8

Una vez ya descargado, lo moveremos a nuestro escritorio, veremos que el nombre del archivo es este :

Paso 2 : Entrando al escritorio y descomprimiendo DVWA

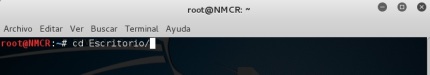

abriremos una terminal y escribiremos este comando :

«cd Escritorio/» En el caso que lo hayan instalado en inglés deberán poner : «cd Desktop/»

Una vez dentro de ese directorio, recordemos que el cómando «cd» Es para llevarnos a un directorio o carpeta especifica …

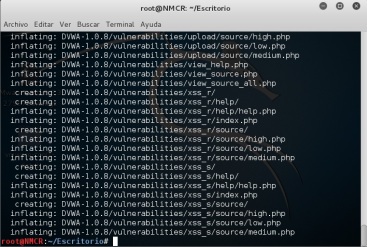

Ejecutaremos este siguiente comando, que sirve para descomprimir un archivo .zip : «unzip DVWA-1.0.8.zip»

Y en cuestión de segundos veremos que el .zip se descomprimió y aquí tenemos el archivo en el escritorio :

Paso 3 : Renombrando la carpeta, verificando contenido y moviendola

Renombraremos este archivo y lo cambiaremos por : «DVWA» ejecutaremos el cómando mv : «mv DVWA-1.0.8 dvwa» Y le damos enter, veremos que la carpeta ha cambiado su nombre por : «dvwa»

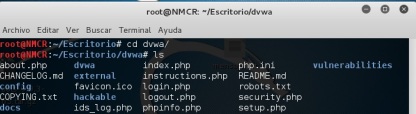

Ahora debemos entrar a la carpeta de dvwa y ver su contenido, ejecutaremos primero el comando : «cd dvwa/» Y luego «ls»

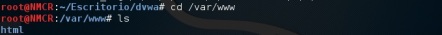

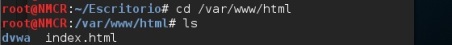

Ahora en este punto debemos ejecutar el siguiente comando : «cd /var/www» y nuevamente «ls» Para ver su contenido.

Atención, antes debemos ir a dicha carpeta : «/var/www» Y borrar todo su contenido y solo dejar la carpeta «html» donde dentro también se aloja el archivo : «index.html» También debemos dejarlo. En mí caso solo esta la carpeta html porque yo ya lo he hecho.

Ahora debemos volver al escritorio y copiar la carpeta de dvwa a la ruta de /var/www/html ejecutaremos los siguientes comandos: «cd /root/Escritorio/»

«mv dvwa /var/www/html/»

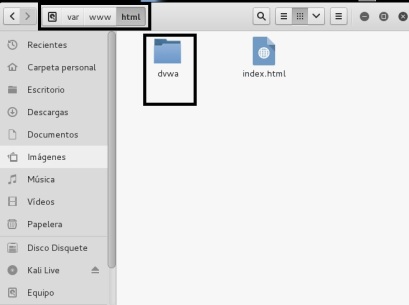

Y comprobamos que se movió a la ruta que le indicamos.

Ahora nos meteremos en la carpeta de dvwa con el siguiente comando :

«cd /var/www/html» y luego «ls» para demostrar que estamos dentro de html y que allí se encuentra la carpeta : «dvwa»

Efectivamente podemos comprobar que esta allí.

Paso 4 : Dandole permisos a DVWA y configurando contraseña de panel.

Así que ahora ejecutaremos el siguiente comando :

«chmod -R 777 dvwa/» < — Este comando le da los permisos a esta carpeta. Ejecutaremos nuevamente el comando : «ls» Y podemos comprobar que la carpeta se puso de color verde.

Ahora tenemos que entrar a la carpeta de «dvwa» y ejecutar estos comandos :

«cd dvwa/»

«ls»

En este punto podemos ver que aparecen varias carpetas en color verde y vemos la carpeta : «config» Debemos acceder a ella con el siguiente comando :

«cd config/»

y luego le hacemos otro : «ls» Para ver su contenido.

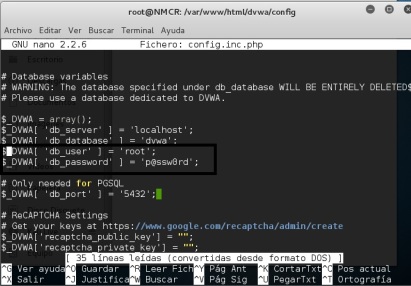

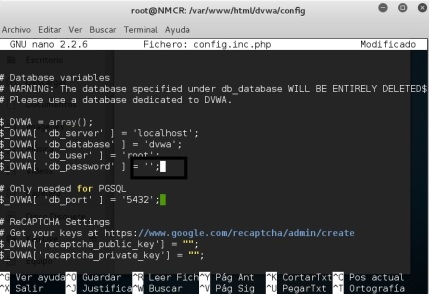

Aquí observamos que el único archivo que existe en la carpeta «config» Es : «config.inc.php» Este es el archivo que debemos modificar para poder acceder al panel de dvwa, ejecutaremos el comando :

«nano config.inc.php»

Aquí se nos abrirá un editor de texto en la terminal, donde debemos buscar las lineas de usuario y contraseña :

Dejaremos la linea de password en blanco así :

Presionamos las teclas : CTRL+X y luego la tecla S. Así guardaremos los cambios. Cerramos la terminal y volvemos a abrir una nueva.

Paso 5 : Iniciando servicio de mysql

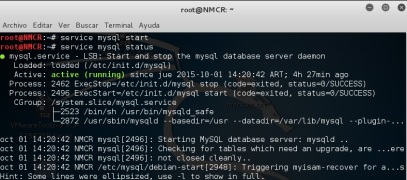

Aquí luego de dejar en blanco nuestra contraseña, deberemos en otra terminal escribir estos comandos :

«service mysql start» < — Para iniciar el proceso de mysql

«service mysql status» < — Para verificar sí el servicio esta corriendo

Podremos ver que aparece un circulo en verde, que significa que el servicio funciona correctamente.

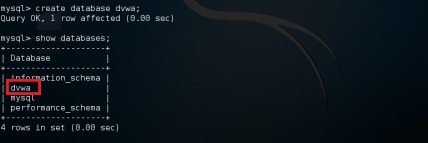

Paso 6 : Creando base de datos y verificando su existencia

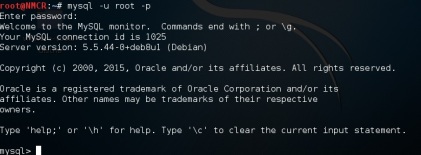

Ahora pasaremos a la creación de la base de datos, ejecutaremos el siguiente comando :

«mysql -u root -p» y nos pedirá que introduzcamos una contraseña, pero como nosotros la habíamos dejado en blanco, solo presionamos enter.

Una vez dentro del gestor de base de datos, ejecutaremos el siguiente comando para ver que bases de datos estan creadas en el sistema, los que esten familiarizados con sql les será familiar :

«show databases;» < — Y aquí veremos que nos encontramos con 3 bases de datos.

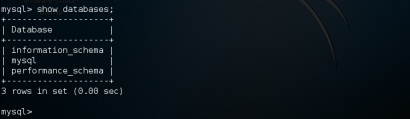

Nos ponemos a crear la base de datos de dvwa con el siguiente comando y luego verificaremos sí la ha creado :

«create database dvwa;» < — Para crear la base de datos.

«show databases;» < — Nuevamente, para verificar sí la creó.

Y sí, efectivamente la hemos creado.

Y ya podremos salir del gestor de base de datos con el comando : «exit»

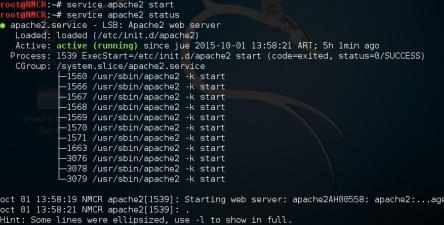

Paso 7 : Iniciando servicio de apache2

Pondremos a correr el servicio de apache2 y verificaremos sí esta funcionando correctamente, con los siguientes comandos :

«service apache 2 start» < — Inicia el servicio.

«service apache2 status» < — Verifica su funcionamiento.

Y como podemos ver, nuevamente el circulo verde que indica que funciona correctamente el servicio.

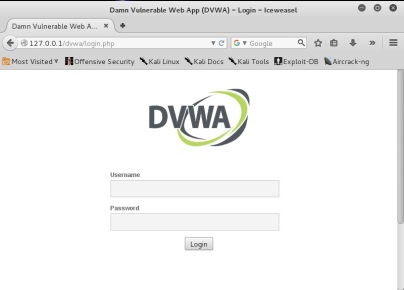

Paso 8 : Redireccionando ip a nuestra base de datos para acceder al panel

Ejecutaremos un nuevo comando : » curl –data ‘create db=create+%2F+Reset+Database’ http://127.0.0.1/dvwa/setup.php# –cookie PHPSESSID=1«

Luego podremos abrir el navegador escribiendo : 127.0.0.1/dvwa y veremos que nos salta el cartel de login :

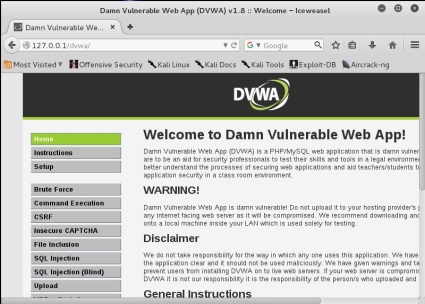

podremos iniciar usando la cuenta :

ID : admin

Password : password

¡Y listo DVWA instalado!

¡Saludos, espero que les haya servido! Me ha llevado bastante tiempito crear esta guía.